Gorge profonde: le mode d’emploi

Balancer un document confidentiel à Wikileaks, c'est bien. Permettre aux rédactions, journalistes, blogueurs, ONG, de créer leur propre Wikileaks, c'est mieux.

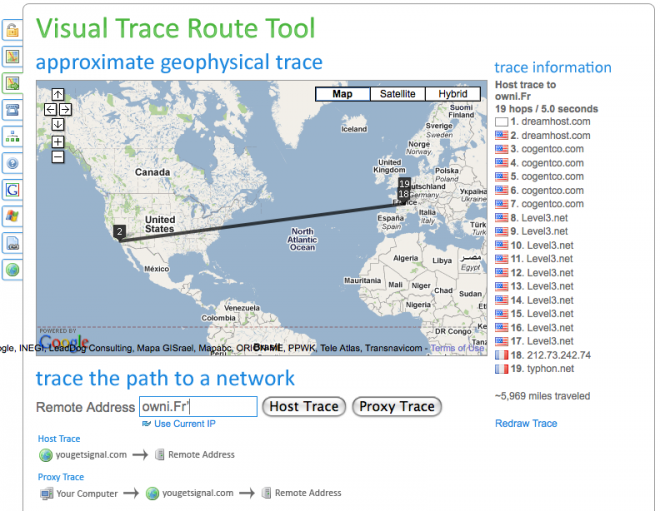

Le Net a beau être surveillé à l’envi, il est tout à fait possible de contourner la cybersurveillance (voir aussi mon petit manuel de contre-espionnage informatique). Restait à expliquer comment contacter quelqu’un, facilement, de façon sécurisée, et en toute confidentialité.

Le Net a beau être surveillé à l’envi, il est tout à fait possible de contourner la cybersurveillance (voir aussi mon petit manuel de contre-espionnage informatique). Restait à expliquer comment contacter quelqu’un, facilement, de façon sécurisée, et en toute confidentialité.

MaJ : article traduit en italien : Gola profonda: come assicurare la copertura delle fonti nell’ era della sorveglianza totale

Le Watergate n’aurait jamais eu lieu et entraîné la démission du président des États-Unis ni contribué à sacraliser de la sorte le journalisme d’investigation si une “gorge profonde“ -du nom du film X qui, au même moment révolutionna les mentalités- n’avait révélé, en toute confidentialité, à deux journalistes du Washington Post les dessous de cette affaire d’espionnage politique mêlant obstructions à la justice, faux témoignages, écoutes clandestines, détournements de fonds, etc.

Les méthodes de communication utilisées par Bob Woodward et Carl Bernstein, les deux journalistes, avec leur “gorge profonde” et les façons de garantir son anonymat font encore débat.

Il a fallu attendre 2005 pour que William Mark Felt, qui était à l’époque du Watergate le n°2 du FBI, révèle qu’il fut la “gorge profonde” du Watergate. Quel qu’il soit, leur mode opératoire a donc marché : nul n’a su qui, à l’époque, les avait contacté, ni comment ils avaient procédé… sinon qu’ils avaient probablement pour cela utilisé des méthodes dignes de polars, ou d’histoires d’espionnage.

Dans les années 70, tout comme aujourd’hui, les téléphones étaient écoutables. Le problème, aujourd’hui, c’est que l’Internet en particulier, et l’ensemble de nos télécommunications en général, sont systématiquement conservées, voire surveillées. L’informatique laisse des traces (qui communique avec qui, quand, pendant combien de temps), conservées par principe par les opérateurs de télécommunications (afin de se prémunir de tout litige).

Les autorités obligent parfois ces mêmes opérateurs à conserver lesdites traces “au cas où” (y compris en France par exemple, et sans parler des systèmes de surveillance mis en place, souvent par des entreprises occidentales, dans les pays autoritaires).

Rajoutons-y un brin d’Echelon (le système global d’espionnage des télécommunications mis en place par les pays anglo-saxons), de Frenchelon (son “petit” équivalent français) et de leurs avatars exotiques, sans oublier, bien sûr, les systèmes et logiciels espions utilisés tant par les services de renseignement que par les officines d’intelligence économique (montés, ou truffés, d’anciens espions), les mouchards utilisés par les détectives privés, les employeurs qui veulent ainsi surveiller leurs employés, et de plus en plus de particuliers afin d’espionner leurs femmes, maris, nounous et enfants…

Le tableau n’est donc guère réjouissant, et l’on pourrait croire qu’il serait donc de plus en plus difficile, pour un journaliste ou n’importe quel autre professionnel censé garantir la confidentialité de ses sources, de pouvoir travailler correctement, dans la mesure où la surveillance, non contente de se banaliser de la sorte, deviendrait la règle, et non plus l’exception, comme c’était encore le cas du temps du Watergate.

De fait, le meilleur moyen de garantir la confidentialité de ses sources est encore… de ne pas passer par le Net, mais par le courrier papier : contrairement aux télécommunications (mail, tel, fax, SMS, etc.), les enveloppes papier sont fermées, rarement surveillées et encore plus rarement ouvertes, alors que nos courriels sont, eux, d’autant moins confidentiels qu’ils ne sont jamais que des cartes postales, dont le contenu est lisible en clair par l’ensemble des serveurs (souvent plus d’une dizaine) par lesquels ils transitent.

De fait, aucune rédaction, aucun journaliste, n’explique aux gens comment les contacter de façon simple, sécurisée, et en toute confidentialité. Les seuls à le proposer sont un architecte fervent défenseur de la liberté d’expression, John Young, qui diffuse sur son site, cryptome, depuis des années, des documents confidentiels qui lui sont envoyés par email (chiffrés ou non) et Wikileaks, créé tout spécialement pour faciliter ce genre de “fuites” de documents confidentiels.

Il existe pourtant plusieurs possibilités, habilement mises en place par des hackers, ces “bidouilleurs de la société de l’information” sans qui l’informatique en général, et l’Internet en particulier, n’auraient pas été possibles.

Les développeurs et utilisateurs de logiciels libres utilisent ainsi, et depuis des années, un logiciel de cryptographie permettant de garantir, non seulement la confidentialité de leurs télécommunications, mais également leur authenticité, et leur intégrité, afin de s’assurer que les informations échangées proviennent bien, ou ne pourront être lues, que par tel ou tel individu dûment identifié, et non par quelqu’un qui chercherait à usurper son identité, ou bien à l’espionner : GPG (Gnu Privacy Guard, mode d’emploi).

Problème (bis) : bien moins nombreux sont nos lecteurs, internautes, informateurs, à savoir que GPG existe, et donc à s’en servir pour nous contacter. Or, et a priori, seuls les utilisateurs de GPG (ou de PGP, son précurseur) peuvent “chiffrer” leurs messages de sorte qu’ils ne puissent être consultables, “en clair” que par leurs seuls destinataires : la sécurité de la cryptographie à clef publique repose en effet sur le fait que les personnes qui veulent ainsi s’échanger des données, en toute confidentialité, utilisent GPG (ou PGP).

A défaut, on peut utiliser une adresse e-mail jetable, ce que propose par exemple anonbox, créé par les hackers du Chaos Computer Club allemand afin d’envoyer ou recevoir des documents anonymement. Problème : elle n’est valable qu’un jour durant.

Lancé par la Privacy Foundation allemande, une ONG de défense de la vie privée et de la liberté d’expression, privacybox.de fait encore mieux, dans la mesure où elle permet à tous ceux qui ne peuvent ou ne veulent pas utiliser GPG ou PGP d’écrire de façon confidentielle, anonyme et sécurisée, à tout journaliste, blogueur ou internaute qui, utilisateur de GPG ou de PGP, s’y est inscrit (et c’est gratuit, forcément, et puis facile, aussi).

Mieux : plusieurs lecteurs ont bien voulu mettre la main à la pâte et traduire son interface en français (qu’ils en soient remerciés), mais il reste encore quelques pages à traduire :

https://privacybox.de/howto.en.html

https://privacybox.de/howto-apple-mail.en.html

https://privacybox.de/nutzen.en.html

https://privacybox.de/eval.en.html

Les bonnes âmes peuvent me contacter par mail à privacybox[AT]rewriting.net, ou bien encore via le formulaire de privacybox.

Je ne sais combien de blogueurs, journalistes, rédactions ou ONG utiliseront ce service. Mais si ça peut aider, et notamment les journalistes d’investigation, et les lanceurs d’alerte…

Les hackers ne sont pas une partie du problème : ils nous donnent des solutions. Faites tourner !

—

> Illustration CC Flickr Anonymous9000

Retrouvez les deux articles de ce troisième volet du manuel de contre-espionnage informatique : Votre historique mis à nu et Retour sur 10 ans de Big Brother Awards.

Retrouvez également le premier et le second volet de notre série sur le contre-espionnage informatique.

Laisser un commentaire