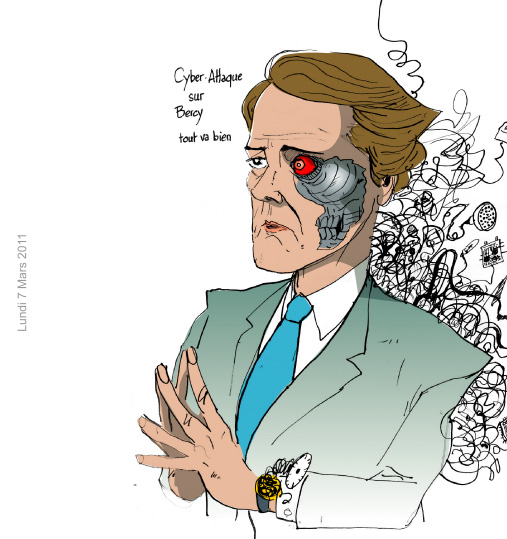

Bercy, le piratage qui tombe à pic

Faut-il avoir peur du piratage de 150 ordinateurs au ministère de l'Economie et des Finances? C'est surtout l'occasion pour l'Etat de communiquer autour de la sécurité informatique.

“Gigantesque affaire d’espionnage à Bercy”. Le titre de l’article de Paris-Match publié lundi 7 mars ne laisse que peu de place à la nuance. Depuis le mois de décembre, 150 ordinateurs du ministère de l’Economie et des Finances auraient été “infiltrés par des hackers”. Que cherchaient-ils? “Pour l’essentiel, des documents liés à la présidence française du G20 et aux affaires économiques internationales”. Malgré la prudence langagière qui accompagne ce genre d’événements, le propos se précise d’emblée.

Déjà, les spéculations vont bon train sur l’attribution de cette attaque sans précédent. Comme lors de l’épisode Stuxnet il y a quelques mois, des légions d’experts planchent sur les commanditaires de cette intrusion, et des objectifs qu’ils poursuivent. Pourtant, la chronologie est plus saillante que toutes les hypothèses. “Depuis deux mois, entre 20 et 30 personnes de l’ANSSI travaillent jour et nuit sur cette affaire”, estime Patrick Pailloux, directeur de l’Agence nationale de sécurite des systèmes d’information (ANSSI), en première ligne dans ce dossier. Alors pourquoi avoir attendu aujourd’hui pour évoquer publiquement le sujet?

Nouvelles prérogatives

Le 10 janvier dernier, dans une longue interview au site ITespresso, le Directeur Général adjoint de l’ANSSI, Michel Benedittini, revient sur le cahier des charges de l’agence, créée en juillet 2009. De 120 employés, elle devrait en compter 250 à l’horizon 2012, et être dotée d’une enveloppe de 90 millions d’euros, sept fois supérieur à celui de l’Hadopi:

L’ANSSI n’est pas touchée par les restrictions budgétaires globales au sommet de l’État. Cela illustre une volonté des décideurs politiques qui sont convaincus du travail à accomplir pour changer complètement de braquet en matière de cyber-défense.

Auditionné à l’Assemblée, le 26 janvier, Bernard Bajolet, coordonnateur national du renseignement, explique qu’”après avoir renforcé l’agence nationale de sécurité des systèmes d’information, le gouvernement va créer un poste de directeur des systèmes d’information de l’État, chargé de sécuriser les réseaux des ministères“, et précisé qu’”il s’agit d’un dossier que le Président de la République suit de très près“.

Le 11 février, un décret du Premier ministre vient modifier la compétence de l’ANSSI, qui devient l’Agence nationale de défense des systèmes d’information. Cette validation des propos tenus quelques semaines auparavant par Benedittini crée une nouvelle prérogative. Désormais, c’est l’agence qui conseillera l’État en cas de menace contre l’intégrité de ses infrastructures. Contactée par OWNI à cette époque, l’ANSSI avait nié tout agenda et rappelé que cette légère mutation s’inscrivait “dans le cadre du livre blanc de la Défense, et des leçons tirées de l’exercice Piranet”, du nom donné au plan Vigipirate de l’internet.

Au même moment, la jeune autorité publie un opuscule (PDF) intitulé “Défense et sécurité des systèmes d’information: Stratégie de la France”. Le secrétaire général de la défense et de la sécurité nationale (SGDSN), Francis Delon y détaille quatre grands “objectifs stratégiques, en comparant le cyberespace à de “nouvelles Thermophyles”:

- Être une puissance mondiale de cyberdéfense

- Garantir la liberté de décision de la France par la protection de l’information de souveraineté

- Renforcer la cybersécurité des infrastructures vitales nationales

- Assurer la sécurité dans le cyberespace

Eteindre Internet

Suivent “sept axes d’effort”, parmi lesquels “communiquer pour informer et convaincre”. C’est exactement ce qui est en train de se passer. Quelques jours après la publication du décret au journal officiel, Patrick Pailloux pose les jalons de cette nouvelle doctrine. “Nos observations montrent que la menace croit, menace que nous classons en espionnage, perturbation et destruction”, explique-t-il alors. Il rappelle également que l’ANSSI aura le pouvoir de déconnecter une partie du réseau si le besoin s’en fait sentir:

C’est la nécessité de déterminer qui édicte les règles en cas d’attaque pour que, lorsqu’on demande à quelqu’un de prendre une mesure de déconnexion, de filtrage, etc. on ne se pose pas juridiquement la question pendant trois heures pour savoir qui doit édicter cette règle.

En d’autres termes, sa structure aura le pouvoir d’éteindre un pan du web si “les opérateurs d’importance vitale” sont touchés. “Ce qui est certain, précise Pailloux à 01Net, c’est que nous devrons être en mesure de donner des instructions aux acteurs concernés, dont les opérateurs de communications électroniques. Il pourra s’agir effectivement de leur demander de bloquer du trafic en provenance de machines utilisées pour mener des attaques“. Tout dépend alors de l’endroit où on positionne le curseur.

Dernière étape enfin, le 22 février, avec la nomination, par décret là encore, de Jerôme Filippini au poste de directeur des systèmes d’information (DSI) de l’Etat. Rattaché à Matignon, il “oriente, anime et coordonne les actions des administrations de l’État visant à améliorer la qualité, l’efficacité, l’efficience et la fiabilité du service rendu par les systèmes d’information et de communication.” Cette désignation marque une nouvelle étape: désormais, la cyberdéfense est une priorité nationale.

D’après certains connaisseurs du milieu, Nicolas Sarkozy en personne se serait emparé du dossier.

Syndrome de Tchernobyl et aubaine

Au micro d’Europe1 lundi matin, François Baroin, le ministre du Budget, évoque une “immense opération de maintenance ce week-end à Bercy”, visant à nettoyer les postes de travail infectés. L’ANSSI reconnaît de son côté avoir “coupé les connexions du ministère pour effectuer un assainissement entre samedi et dimanche après-midi”, mais réfute toute corrélation entre son nouveau rôle et l’incident si médiatisé. Pourtant, c’est le décret du 11 février qui lui a permis d’intervenir directement dans les bureaux de Bercy…

“On n’est pas le pays des Bisounours, il y a des attaques d’intelligence économique contre les entreprises et l’Etat”, poursuit Baroin. C’est pourtant ce syndrome du nuage de Tchernobyl que déplore l’ANSSI par le biais d’un de ses porte-paroles:

C’est la preuve que cela n’arrive pas qu’aux autres. C’est moins un coup de projecteur sur l’agence qu’un formidable moyen de faire de la prévention dans les institutions. Il n’y a pas de nuage de Tchernobyl qui s’arrête aux frontières dans le domaine de la sécurité informatique.

Avant de céder à la panique, il faut se rappeler qu’une attaque identifiée n’est déjà plus si dangereuse. Nettoyée, la menace qui pesait sur Bercy se transforme alors en astucieuse opération de communication.

MàJ [16h40]: Dans la Tribune, le député UMP du Tarn Bernard Carayon (qui milite pour la création d’un confidentiel défense des affaires) explique qu’il n’est aucunement surpris par le hacking de Bercy, affirmant qu’il avait déjà identifié les “vulnérabilités” du système français.

__

Crédits photo: tOad, Alexandre Vialle

Laisser un commentaire