Un gros requin de l’intrusion

En partenariat avec WikiLeaks, OWNI révèle le fonctionnement de FinFisher, l'une de ces redoutables armes d'espionnage utilisées par les États. Description technique, mode d'emploi détaillé et résultats... inquiétants.

L’opération SpyFiles initiée par WikiLeaks, et dont OWNI est partenaire, permet de révéler les noms des entreprises qui fournissent des chevaux de Troie aux services de police et de renseignement. C’est-à-dire ces systèmes introduits sur des disques durs, des fichiers, sur des messagerie et capables – pour les plus redoutables – d’espionner l’utilisateur en temps réel. Il s’agit de l’entreprise allemande DigiTask, qui a équipé les polices suisses et allemandes et qui, dans une plaquette de présentation commerciale qu’a pu consulter OWNI, présente sobrement son cheval de Troie comme un “logiciel de police scientifique à distance“, mais également ERA (suisse), dont les systèmes espions étaient encore récemment utilisés en Syrie, Hacking Team (Italie), et Gamma (Grande-Bretagne), au travers de sa suite FinFisher (™), dont OWNI a pu consulter l’intégralité du catalogue.

Simple comme une clef USB

Le logo de FinFisher ? Un aileron de requin (fin, en anglais). Leader des “techniques offensives de recueil d’information“, FinFisher, qui affirme ne travailler qu’avec des services de renseignement et forces de l’ordre, affiche clairement la couleur. Son portefeuille de produits propose une gamme complète d’outils d’espionnage informatique et de “solutions d’écoute, de contrôle et d‘infection à distance” des ordinateurs à même de “prendre le contrôle (et) d‘infecter à distance les systèmes cibles“, afin de pouvoir espionner les messages reçus ou envoyés, d’accéder à toutes ses données, même et y compris si elles sont chiffrées.

Son portfolio de présentation présente toute la gamme de solutions, qui n’ont rien à envier aux outils utilisés par les pirates informatiques, mais qui donnent la mesure de ce qu’il est possible de faire aujourd’hui. Dans une autre présentation de ses activités, datant de 2007, FinFisher se vantait ainsi d’”utiliser et incorporer les techniques de hacking black hat (du nom donné aux hackers qui oeuvrent du côté obscur de la force, et en toute illégalité, NDLR) afin de permettre aux services de renseignement d’acquérir des informations qu’il serait très difficile d’obtenir légalement.”

Vous avez la possibilité d’accéder physiquement à l’ordinateur de votre cible ? Insérez-y FinUSB, une petite clef USB créée tout spécialement pour extraire d’un ordinateur l’intégralité des identifiants et mots de passe qui s’y trouvent, les derniers fichiers ouverts ou modifiés, l’historique des sites visités, des communications instantanées, le contenu de la poubelle, etc., sans même que son propriétaire ne s’en aperçoive : il suffit en effet d’insérer la clef USB dans l’ordinateur, au prétexte de partager avec lui tel ou tel fichier, pour que le logiciel espion siphonne, de façon subreptice et sans se faire remarquer, l’intégralité des données.

La technique est aussi utilisée par des espions qui, dans des salons professionnels, ou dans les bureaux de ceux qu’ils veulent espionner, laissent traîner une clef USB, espérant que leur cible, curieuse, cherche à la lire… et donc infecte son ordinateur.

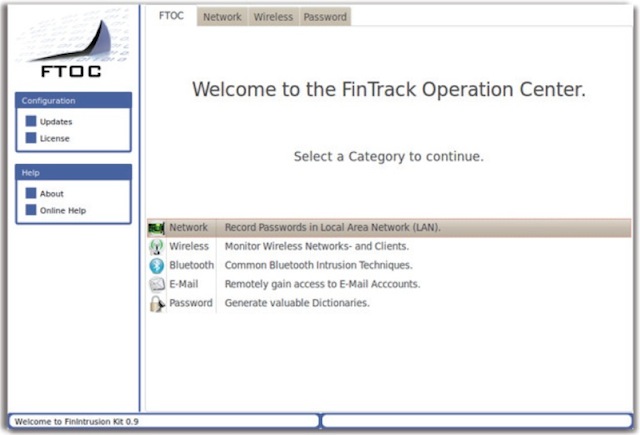

Vous n’avez pas d’accès physique à l’ordinateur à espionner ? Pas de problème : “pensé et créé par des spécialistes travaillant depuis plus de 10 ans dans le domaine de l’intrusion” pour casser les mécanismes utilisés pour sécuriser les réseaux sans-fil de type Wi-Fi (WEP ou WPA1 & 2), FinIntrusion Kit, permet de “surveiller à distance webmail (Gmail, Yahoo…) et réseaux sociaux (Facebook, MySpace)” utilisés pas la cible à espionner, ses blogs, forums, etc., et de récupérer ses identifiants et mots de passe, même et y compris si la cible utilise le protocole SSL, protocole de sécurisation des échanges sur Internet.

“Cheval de Troie professionnel” (sic) utilisé, “depuis des années“, pour faciliter le placement sous surveillance des cibles qui se déplacent régulièrement, chiffrent leurs communications ou se connectent de façon anonyme, “et qui résident dans des pays étrangers” (c’est FinFisher qui souligne), FinSpy vise de son côté à prendre le contrôle, à distance et de façon furtive, de tout ordinateur utilisant “les principaux systèmes d’exploitation Windows, Mac et Linux“, et sans qu’aucun des 40 antivirus les plus utilisés ne soit capable de le reconnaitre, et donc de le bloquer.

Une fois installé, FinSpy peut espionner en “live” le ou les utilisateurs de l’ordinateur infecté (en activant, à leur insu, webcam et microphone), mais également le géolocaliser, en extraire toutes les données, intercepter les échanges de mail et autres conversations, et notamment les appels et transferts de fichiers effectués avec Skype (dont l’algorithme de chiffrement, propriétaire mais créé par des développeurs estoniens qui ont connu la Russie soviétique, a été conçu pour sécuriser les communications). Pour plus de furtivité, la connexion, à distance, passe par des proxies anonymiseurs empêchant de remonter jusqu’aux ordinateurs des espions.

FinSpy existe aussi en version mobile, afin d’aider les autorités “qui ne disposent pas de système d’interception téléphonique” à espionner les communications (voix, SMS, MMS, mails) émanant de téléphones portables (BlackBerry, iPhone, Windows ou Android), même et y compris si elles sont chiffrées, et d’accéder aux données (contacts, agendas, photos, fichiers) qui y sont stockées, ou encore de les géolocaliser en temps réel.

Contaminé en consultant un site

FinFly a de son côté été conçu pour installer, de façon subreptice, un cheval de Troie permettant le contrôle à distance de l’ordinateur de ces suspects qui ne cliquent pas sur les pièces jointes qui leur sont envoyées, et savent peu ou prou comment protéger leurs ordinateurs :

Il est quasi-impossible d’infecter les ordinateurs des cibles particulièrement au fait des questions de sécurité informatique, dont le système d’exploitation est régulièrement mis à jour et qui ne comporte donc pas de faille de sécurité facilement exploitable.

FinFlyUSB permet ainsi d’infecter un ordinateur par le simple fait d’y connecter une clef USB. FinFly LAN (pour Local Area Network, ou réseau local) propose de faire de même, mais sans accès physique aux ordinateurs à espionner, en s’infiltrant dans un réseau (câble ou Wi-Fi, et notamment dans ceux des cybercafés ou des hôtels). FinFly ISP (pour Internet Service Provider, ou fournisseur d’accès internet, FAI en français) procède de manière encore plus massive, mais en s’infiltrant au sein même des FAI, afin de pouvoir déployer leurs logiciels espions “à l’échelle d’une nation“.

Dans les deux cas, l’objectif est d’infecter, “à la volée“, les fichiers que des cibles seraient en train de télécharger, d’envoyer de fausses mises à jour de sécurité vérolées, ou encore de “manipuler” les pages web visitées pour y insérer le cheval de Troie, de sorte que la simple consultation d’une page web entraîne la contamination des ordinateurs de ceux qui la visite.

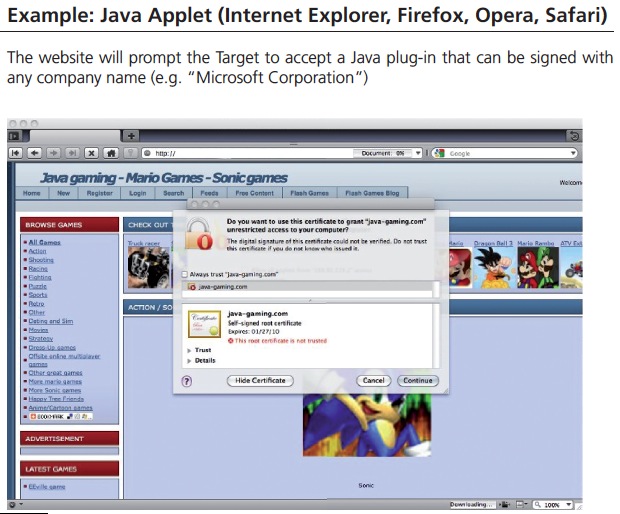

Pour cela, FinFisher a développé FinFly Web, qui permet de créer des pages web piégées dont la simple consultation entraîne l’infection des ordinateurs qui les consultent, et sans qu’ils ne s’en aperçoivent. FinFisher explique ainsi comment des “cibles” ont été espionnées en visitant un sites web créé tout spécialement pour attirer leur attention.

Le portfolio explique également qu’il est possible de faire croire à l’utilisateur à espionner qu’il doit télécharger un fichier (plug-in Flash ou RealPlayer, applet Java, etc.) dûment signé par une société bien connue du marché, “par exemple Microsoft“, laissant entendre, soit que ces compagnies collaborent avec FinFicher, soit qu’il a réussi à pirater leurs certificats de sécurité censés pourtant précisément garantir l’authenticité des fichiers téléchargés…

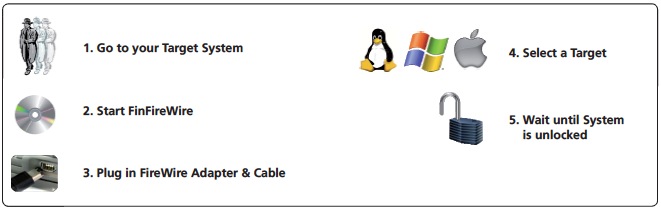

FinFireWire permet, de son côté, d’accéder au contenu des ordinateurs (Windows, Mac et Linux) dont l’accès est protégé par un mot de passe, sans y laisser de trace. Le portfolio de FinFisher précise même qu’il permet également d’espionner sans contrôle judiciaire, évoquant le cas de policiers entrés dans l’appartement d’un suspect dont l’ordinateur, allumé, est protégé par un mot de passe :

Dans la mesure où ils ne sont pas autorisés, pour des raisons légales, à installer un cheval de Troie dans l’ordinateur (du suspect), ils risquent de perdre toutes les données en éteignant l’ordinateur, si son disque dur est intégralement chiffré. FinFireWire leur a permis de débloquer l’ordinateur du suspect et de copier tous ses fichiers avant de l’éteindre et de le ramener au quartier général.

La “cyberguerre” à portée de clic

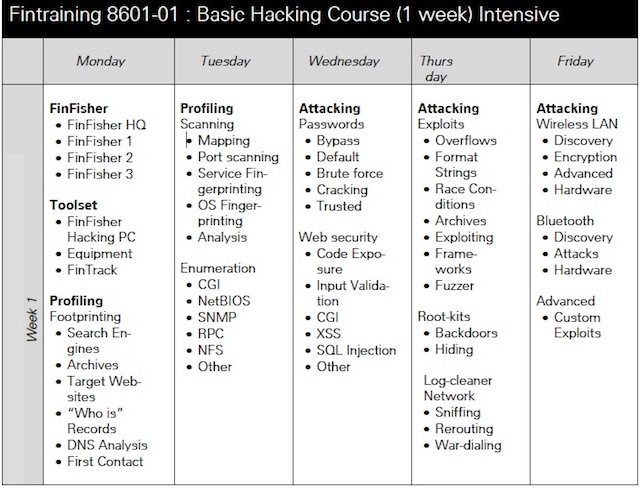

FinFisher propose également du “FinTraining” afin d’apprendre à ses clients à, “par exemple” : tracer des emails anonymes, accéder à distance à des comptes webmails, s’initier à l’intrusion sans-fil, “attaquer les infrastructures critiques“, sniffer les identifiants, mots de passe et données circulant sur les réseaux, notamment les hotsposts Wi-Fi des cybercafés et des hôtels, intercepter les communications téléphoniques (VOIP et Dect), craquer les mots de passe… et autres techniques et méthodes de “cyberguerre“.

Gamma Group, la société britannique à l’origine de FinFisher, se présente comme fournisseur de systèmes et technologies d’interception des télécommunications (internet, satellite -Thuraya, Inmarsat-, GSM, GPRS, SMS, etc.) à l’intention des agences gouvernementales et forces de l’ordre, à qui elle peut également vendre micro-espions et micro-caméras cachées de vidéosurveillance, camionnettes d’interception et outils de crochetage permettant d’ouvrir n’importe quelle porte…

Créée en 1990 et présente à Munich, Dubai, Johannesburg, Jakarta et Singapour, Gamma n’évoque nulle part le fait qu’elle se refuserait à vendre ces systèmes à des pays non démocratiques, ou connu faire peu de cas des droits de l’Homme.

En avril dernier, le Wall Street Journal révélait que des documents, découverts au siège de la “division de la pénétration électronique” (sic) de la police secrète égyptienne, démontraient que son logiciel espion avait bel et bien été utilisé pour espionner des militants politiques, les communications de l’un d’entre-eux ayant ainsi été espionnées. Il expliquait notamment l’importance d’utiliser Skype “parce qu’il ne peut être pénétré par aucun dispositif de sécurité“…

Basem Fathi, un activiste égyptien de 26 ans, a ainsi découvert que les services de sécurité égyptiens avaient été jusqu’à ficher sa vie amoureuse, et ses détours à la plage : “je crois qu’ils collectionnaient tous les petits détails dont ils entendaient parler en nous écoutant, avant de l’enregistrer dans des fichiers“.

Un mémo “Top Secret” du ministère de l’Intérieur égyptien en date du 1er janvier 2011, que le WSJ a pu consulter, révèle que les autorités égyptiennes avait payé 388 604€ pour pouvoir tester le logiciel espion pendant cinq mois, et disposer du soutien de quatre employés du revendeur égyptien de Gamma, Modern Communication Systems. Ce qui leur a permis d’espionner de nombreux militants, allant jusqu’à la “pénétration réussie de leurs réunions… quand bien même elles étaient chiffrées par Skype“.

Les Egyptiens n’étaient pas les seuls à être espionnés : les documents ont également révélé que les conversations de Sherif Mansour, représentant de l’ONG américaine Freedom House, venu en Egypte surveiller le bon déroulement des élections, avaient elles aussi été interceptées. Conscient de gêner les autorités, il avait précisément mis en place un “protocole de sécurité consistant notamment à utiliser Skype aussi souvent que possible“, au motif qu’il est plus sécurisé que les emails…

Interrogé par le WSJ, Mr Mansour se dit surpris : “quand ils arrêtaient des blogueurs, ils les torturaient pour obtenir leurs mots de passe. Nous avions donc l’impression qu’ils ne pouvaient pas espionner nos conversations“.

A l’issue de la période d’essai, en décembre 2010, le ministère de l’Intérieur, satisfait, approuva l’achat du logiciel de Gamma. Le printemps arabe et la révolution égyptienne l’en a empêché.

Retrouvez notre dossier sur les Spy Files :

- La carte d’un monde espionné

Retrouvez nos articles sur Amesys.

Retrouvez tous nos articles sur WikiLeaks et La véritable histoire de WikiLeaks, un ebook d’Olivier Tesquet paru chez OWNI Editions.

@manhack (sur Twitter), jean.marc.manach (sur Facebook & Google+ aussi) .

Vous pouvez également me contacter de façon sécurisée via ma clef GPG/PGP (ce qui, pour les non-initiés, n’est pas très compliqué). A défaut, et pour me contacter, de façon anonyme, et en toute confidentialité, vous pouvez aussi passer par privacybox.de (n’oubliez pas de me laisser une adresse email valide -mais anonyme- pour que je puisse vous répondre).

Pour plus d’explications sur ces questions de confidentialité et donc de sécurité informatique, voir notamment « Gorge profonde: le mode d’emploi » et « Petit manuel de contre-espionnage informatique ».

Retrouvez notre dossier sur le sujet :

Une journée sous surveillance et Des chevaux de Troie dans nos démocraties

Tous les articles OWNI/WikiLeaks sont là

Laisser un commentaire